Por qué es importante el certificado SSL y el protocolo HTTPS para posicionarse mejor en Google

Decidir si migrar o no al protocolo HTTPS se ha convertido en algo obvio. Desde el 2017, con el impulso de Google para promover una web más segura y eficiente, que incluía algunas ventajas como el aumento del ranking de búsqueda para páginas seguras; se han publicado diferentes guías sobre cómo implementar el protocolo HTTPS en tu sitio web y por qué debes hacerlo. Dado que el tema tiene gran importancia hoy en día, este post, presenta las últimas tendencias, las mejores prácticas de la industria y las aclaraciones terminológicas necesarias, con la finalidad de presentar una guía exhaustiva para establecer el protocolo HTTPS para el éxito de SEO. ¡Disfruta la lectura!

En este momento, existe una confusión terminológica impulsada por personas que desconocen la tecnología y los términos relacionados con este tema, lo que causa confusión e incertidumbre con el uso, además de recomendaciones vagas. Es por eso que primero tenemos que esbozar una visión general clara y sencilla de las definiciones más importantes. De esta manera todos saben qué es qué, por qué lo necesitan, cómo conseguirlo y cómo implementarlo.

Al final de este artículo, sabrás no sólo el significado detrás de los términos SSL y HTTPS, por qué son importantes, cómo funcionan, y cómo implementarlos en tu sitio web, sino que también tendrás una mejor idea sobre su significado en la configuración general de marketing digital. Sin más preámbulos, vamos a descubrir la importancia del certificado SSL y el protocolo HTTPS para posicionarse mejor en Google.

¿Qué es SSL?

SSL es un acrónimo de Secure Sockets Layer y es un protocolo criptográfico para establecer una conexión cifrada entre un cliente y un servidor (es decir, tu visitante y tu sitio web).

Una cosa importante que hay que entender es que “SSL” es el término heredado de los tiempos en que era el único protocolo de este tipo en la web.

Hoy en día, el SSL como protocolo ya no se utiliza mucho (o al menos no debería) debido a su antigüedad o debilidades, por lo que su sucesor TLS (Transport Layer Security) ha tomado el relevo. La mayoría de las veces, cuando alguien dice “SSL”, en realidad quiere decir “TLS” sin saberlo.

¿Qué es TLS?

Al igual que SSL, TLS es un protocolo criptográfico. Sin embargo, es un protocolo más reciente y mejorado que utiliza algoritmos de cifrado más potentes y, en comparación con SSL, ofrece un rendimiento y una privacidad sin precedentes. Su versión reciente (TLS 1.3) está siendo rápidamente adoptada por un gran número de empresas de alojamiento web y CDN con fines de seguridad. Por otra parte, al igual que con todos los grandes cambios de infraestructura (por ejemplo, la adopción del espacio de direcciones IPv6), el despliegue ha sido muy lento y llevará tiempo propagarse por todo el mundo.

El cambio más significativo que aporta TLS 1.3 es que el establecimiento de una conexión protegida será más rápido y seguro que con los protocolos 1.1 y 1.2 utilizados actualmente.

¿Para qué se utiliza el protocolo SSL o TLS?

El protocolo TLS se utiliza más comúnmente para encriptar conexiones a servidores web y de correo, pero también para encriptar la conexión entre tu smartphone y los servidores del fabricante cuando necesitas la lista de contactos para actualización o sincronización, así como cuando utilizas una aplicación de banca electrónica o cuando pasas de publicación en publicación en Tinder e Instagram.

Por ejemplo, si alguna vez has configurado un cliente de correo electrónico para recibir correos electrónicos de Gmail o Outlook, has notado que hay varios números de puerto para elegir: puertos TLS (para el software moderno) y puertos SSL (para el software antiguo) si la empresa tiene que brindarles soporte. Lo más probable es que ya estés usando TLS sin saberlo. También está siendo utilizado por una amplia gama de dispositivos de IO, como cámaras IP, frigoríficos, termostatos, coches inteligentes y, básicamente, todo lo que requiere una conexión segura y encriptada a la sede central.

En el contexto de los sitios web, TLS se utiliza para proporcionar un protocolo HTTP seguro (de ahí la “S” de HTTPS), que es básicamente un túnel de datos bidireccional entre dos puntos finales (el sitio web que estás visitando y el ordenador desde el que estás navegando).

¿Qué tan seguro es el protocolo SSL o TLS?

El protocolo SSL o TLS es tan seguro como puede ser hoy en día. El hecho es que la seguridad de tu sitio web depende de una serie de factores que no están necesariamente relacionados con el protocolo en sí.

Cuando alguien quiere robar tu información personal durante una transacción o comunicación en línea, hay desafíos técnicos involucrados. Esto suele ser llevado a cabo por personas o grupos altamente cualificados, a menudo patrocinados por el Estado, con presupuestos y recursos de tal magnitud que todo se reduce a la máxima que se oye a menudo: “Si alguien quiere atraparte, lo hará”. Este tipo de ataques ocurrieron numerosas veces en el pasado, a algunas de las compañías más poderosas del mundo.

Términos como “BEAST”, “BREACH”, “CRIME”, “FREAK”, “Heartbleed”, “DROWN” tienen algo en común en un contexto relacionado con la web, son vulnerabilidades de protocolo que han sido explotadas y que han causado un daño considerable a estas empresas, a sus usuarios y clientes.

En el mejor de los casos, la privacidad está en juego y el atacante recopilará información personal como nombres y direcciones. Algunos de los peores escenarios incluyen fugas masivas de contraseñas, detalles de tarjetas de crédito, secretos comerciales y una cantidad enorme de datos con un fuerte impacto en el mundo real.

La conclusión es que los certificados deben obtenerse de las autoridades más confiables y mantenerse en secreto, con permisos de sistema de archivos de sólo lectura, de modo que sólo el personal y las aplicaciones autorizados y de confianza tengan acceso a ellos.

El momento en que un tercero no autorizado obtenga acceso sin restricciones a tu servidor web y tus archivos de configuración, es el momento en que probablemente tendrás que empezar a preocuparte por problemas mucho más graves que la seguridad del tráfico web.

Cipher Suites

La fortaleza de la encriptación es dictada por la suite de cifrado, un conjunto de algoritmos utilizados por un servidor web o navegador de emparejamiento que es, en sentido figurado, su mutuo acuerdo sobre cómo comunicarse entre sí.

Hay varios grupos de suites de cifrado:

- Compatibilidad moderna

- Compatibilidad intermedia

- Compatibilidad con versiones anteriores

Estos grupos están destinados a ser utilizados por los administradores de sistemas y los ingenieros de DevOps para designar un mínimo de compatibilidad con el usuario final de la aplicación. Esto les permite decidir, por ejemplo, si brindan o no soporte a dispositivos móviles antiguos que no ofrecen características de seguridad modernas a sus propietarios.

Al optar por la moderna suite de cifrado, sólo los últimos y más grandes clientes podrán comunicarse con el servidor. Mozilla tiene un excelente recurso para los desarrolladores sobre este tema.

Sus especificaciones para los tres grupos de compatibilidad son (las siguientes versiones de clientes web y superiores):

- Moderno:

Firefox 27, Chrome 30, IE 11 en Windows 7, Edge, Opera 17, Safari 9, Android 5.0, Java 8.

- Intermedio:

Firefox 1, Chrome 1, IE 7, Opera 5, Safari 1, Windows XP IE8, Android 2.3, Java 7.

- Antiguo:

Windows XP IE6, Java 6.

Otro gran recurso para desarrolladores o administradores de sistemas es el generador de configuración SSL de Mozilla que permite generar configuraciones HTTPS de servidor web para versiones específicas y grupos de compatibilidad.

Principales implementaciones de la biblioteca SSL o TLS

Actualmente, hay varias implementaciones diferentes de la biblioteca SSL (conjunto de funciones de criptografía reutilizables) que son, hasta cierto punto, compatibles y pueden ser utilizadas como sustituciones de una a otra.

Estas diferentes implementaciones se crean en un esfuerzo por limpiar el código, reforzar la seguridad y proporcionar características adicionales, dependiendo del proyecto o de los objetivos de la empresa matriz.

OpenSSL (sitio web del proyecto): la biblioteca original de código abierto administrada por la comunidad, utilizada en la mayoría de las implementaciones de software y hardware. Sin embargo, la mayoría de las vulnerabilidades mencionadas anteriormente se aplican específicamente a esta versión. Softwares como OpenSSH y OpenVPN dependen de ella.

LibreSSL (sitio web del proyecto): una biblioteca alternativa forjada a partir del original por el proyecto OpenBSD con el objetivo de modernizar el código base, mejorar la seguridad y aplicar las mejores prácticas en los procesos de desarrollo. En comparación con OpenSSL, tiene considerablemente menos vulnerabilidades y ha ido ganando adeptos entre la comunidad tecnológica y de seguridad, así como entre algunos de los principales actores, como Apple, que la utiliza como biblioteca SSL o TLS predeterminada en MacOS, su sistema operativo.

BoringSSL (sitio web del proyecto): otra biblioteca alternativa, bifurcada de la original por Google para el uso en sus proyectos. Según el sitio web del proyecto, a diferencia de las bibliotecas mencionadas anteriormente, no está destinada al uso general. Hay formas de utilizarla a través de paquetes preconstruidos del sistema operativo. BoringSSL es la biblioteca SSL o TLS predeterminada de Chrome (Chromium), Android y otras aplicaciones de Google, así como de algunos proveedores de CDN centrados en la seguridad, como Cloudflare.

GnuTLS (sitio web del proyecto): biblioteca alternativa construida para cumplir con la licencia GPL. Se utiliza en un montón de proyectos de código abierto, tales como GNOME, Exim, Wireshark, Emacs, CUPS, etc.

¿Cómo adquirir un certificado SSL?

Para poder utilizar el protocolo HTTPS, es necesario adquirir un certificado X.509 y archivos claves de la organización de confianza que tiene la Autoridad de Certificación (CA) rellenando una Solicitud de firma de certificado (CSR), que es un formulario en el que el solicitante proporciona información de la empresa o dominio como prueba de identidad.

Una vez que la organización de CA haya validado tu identidad, normalmente se te proporcionará un archivo ZIP por correo electrónico, que contiene los archivos necesarios para configurar tu servidor web.

Existen muchas autoridades de certificación: Symantec, GoDaddy, GlobalSign, GeoTrust, DigiCert, Comodo, pero dependiendo de tus necesidades, el certificado puede ser gratuito o tener un costo.

Muchas personas recomiendan Let’s Encrypt, ya que proporciona criptografía moderna de forma gratuita y puede automatizarse fácilmente y utilizarse en entornos dinámicos, durante la contenedorización de aplicaciones y la migración a la nube.

Ten en cuenta que los certificados proporcionados por Let’s Encrypt duran 90 días, mientras que los proporcionados por los proveedores comerciales duran un año o más. Si bien esto puede parecer un poco molesto, la práctica en realidad sirve para varios propósitos importantes:

1. Los certificados de menor duración reducen el vector de ataque de las claves comprometidas y la emisión errónea. Dado que su duración es más corta, el atacante tiene menos tiempo para utilizar la combinación de certificado o llave y causar daños.

2. Fomenta la automatización de la renovación de certificados, ya que, en entornos dinámicos y concurridos, ya no se puede esperar que los administradores de sistemas realicen este procedimiento de forma manual, ya que se convierte en un flujo de trabajo heredado. Cuando se automatiza la renovación de certificados, su corta vida útil ya no los hace menos convenientes que los de mayor duración, ya que no hay necesidad de la participación humana en el proceso, aparte de las auditorías ocasionales de seguridad de la infraestructura.

En el año 2016, la salida de Let’s Encrypt al mercado, a cargo de la empresa Internet Security Research Group (ISRG), representó un gran avance porque fue el comienzo de una web más abierta (y barata), donde los certificados de calidad y la criptografía ya no necesitaban ser comprados, sino que simplemente se pedían, y cualquiera podía hacerlo. No hace falta decir que esto fue un gran golpe para la industria de CA, ya que los webmasters individuales y las PYMES ya no tenían que pagar por la seguridad de la web.

La mejor parte es que la iniciativa estuvo respaldada y patrocinada por las compañías más prominentes del mundo, entre las que se incluyen: Mozilla, Akamai, Cisco, EFF, Google, Facebook, etc.

Además, un número cada vez mayor de empresas de alojamiento web agrupan gratuitamente los certificados generados por Let’s Encrypt con sus ofertas, por lo que si estás empezando tu negocio o migrando a otro host, existe la posibilidad de que no tengas que hacer nada más que hacer clic en un botón para adquirir un certificado renovado automáticamente.

Nota sobre los certificados autofirmados:

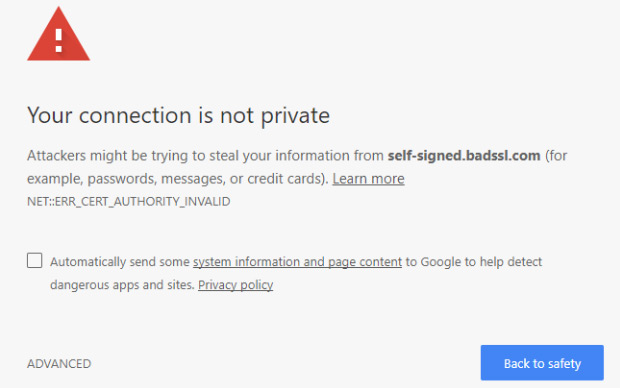

En el pasado, cuando un desarrollador necesitaba probar una aplicación a través del protocolo HTTPS, ellos mismos generaban un certificado, con la ayuda de un par de comandos CLI de la utilidad openssl. Estos se denominan certificados autofirmados.

Los certificados autofirmados pueden brindarte el mismo nivel de encriptación, seguridad y privacidad (virtualmente convirtiéndote en tu propio CA). Sin embargo, a diferencia de los certificados obtenidos de servicios como Let’s Encrypt, los navegadores no confían en los certificados autofirmados y cuando visitas una página que utiliza uno de estos certificados, el navegador lanzará una advertencia como esta:

Aunque todavía tiene sentido usar certificados autofirmados durante el desarrollo y para cosas que no críticas, la práctica ha sido abandonada ya que existen certificados gratuitos y de confianza gracias a organizaciones como Let’s Encrypt.

Los certificados se generan fácilmente con un poco de manipulación de la línea de comandos o a través de servicios web como SSL for Free, que es básicamente sólo un front-end para el servicio Let’s Encrypt.

Acerca de las autoridades de certificación

El significado de toda la historia sobre los certificados autofirmados es que las empresas de CA están siendo investigadas por los proveedores de navegadores web (Google, Mozilla, Microsoft, etc.) y tanto los proveedores como sus navegadores pueden confiar en ellas o desconfiar de ellas, lo que depende de varios factores: (credibilidad, calidad e incluso dinero).

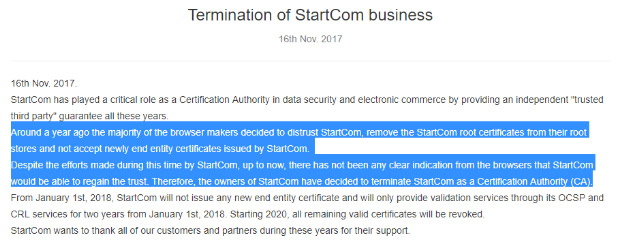

Recientemente, se ha producido un caso en el que Google ha eliminado a las autoridades de certificación chinas StartCom y WoSign de Chrome como consecuencia de varios incidentes en los que no han cumplido los altos estándares esperados de una autoridad de certificación. El resultado fue que los dominios que usaban certificados emitidos por estos proveedores chinos empezaron a mostrar advertencias de seguridad a sus visitantes porque su CA ya no era reconocido por el navegador.

Otros navegadores populares hicieron lo mismo y como resultado, el negocio de StartCom se estrelló de la noche a la mañana.

Tomando en cuenta lo antes mencionado, la conclusión lógica es que las autoridades de certificación están reguladas por los proveedores de navegadores y, en consecuencia, deben mantener un alto nivel de estándares operativos para poder permanecer presentes en los navegadores, lo cual es un requisito fundamental para mantener su negocio en funcionamiento. El requisito mínimo para que una autoridad de certificación pueda mantener estos estándares de alto nivel es no emitir el mismo certificado para más de un dominio, o proporcionar certificados a dominios u organizaciones falsas.

Esto significa que, si posees el sitio web shop.com y el certificado para ese dominio, y yo puedo obtener el mismo certificado para myshop.com, yo podría suplantar tu negocio y potencialmente llevar a cabo acciones maliciosas contra los usuarios que confunden mi tienda con la tuya, resultando en daños a tu marca y negocio.

Por eso es de vital importancia que las autoridades de certificación realicen la validación de la identidad empresarial de forma adecuada y exhaustiva, ya que se trata de su tarea principal y más difícil, además de uno que requiere mucho tiempo y recursos. El propio certificado se genera en un segundo con el clic de un botón.

¿Cuál certificado SSL obtener?

Cuando existe la necesidad de que una empresa comunique un alto nivel de confianza a sus usuarios o visitantes, éstos adquieren un certificado de Extended Validation (EV) que muestra una barra de direcciones verde en el navegador o un texto en su interior para indicar que la empresa se sometió a una rigurosa verificación de identidad y que se puede confiar en la declaración sobre quiénes son.

Por lo general, el certificado EV muestra el nombre de la marca y la ubicación geográfica en la barra de direcciones del navegador, como en este ejemplo:

![]()

Los precios de los certificados EV oscilan entre 50 y más de 300 dólares, dependiendo del proveedor, pero debes tener en cuenta que hoy en día todos los certificados EV, OV (Validados por la Organización) y DV (Validados por el Dominio) en la mayoría de los casos funcionan de la misma manera y ofrecen la misma cantidad de seguridad en términos de fortaleza en el cifrado. Por ejemplo, Let’s Encrypt emite certificados DV.

¿Cuál es la diferencia entre los tipos de certificados SSL?

- Domain Validation o DV: Certificados SSL validados por dominio

Esta es la solución más rápida y menos costosa de obtener, ya que requiere que la autoridad de certificación o CA realice una menor cantidad de trabajo de validación de la identidad: se reduce a la verificación de que el dominio es propiedad de la persona o entidad que figura en la entrada WHOIS del dominio. Según los vendedores, está destinado a pequeñas empresas, tiendas de comercio electrónico de pequeño volumen, sitios web y blogs en general.

- Organization Validation o OV: Certificados SSL validados por la organización

La emisión de este tipo de certificados SSL es un poco más cara e implica la comprobación de bases de datos gubernamentales en línea u otros recursos de autoridad accesibles al público para validar los datos que la persona u organización proporcionó durante la presentación de CSR.

- Extended Validation o EV: Certificados SSL con Extended Validation

Este es el segundo más caro y lento de obtener. Se trata de una validación completa de la identidad que, además de los pasos anteriores, requiere la carga de los documentos legales de la empresa, los estados de cuenta bancarios y otros documentos existentes, de modo que se pueda demostrar que una empresa genuina está detrás de la solicitud de certificación. Debido a los precios y a los requisitos mencionados, este tipo de certificado está dirigido a las principales corporaciones, empresas y entidades gubernamentales, por lo que las personas que no son propietarios de empresas no pueden obtenerlo.

Según las autoridades de certificación comerciales, las razones para comprar el certificado EV son:

- Aumento de las tasas de conversión de transacciones

- Reducir el abandono del carro de compra

- Diferenciarse de la competencia

- Mostrar a los clientes que se preocupa por su seguridad

- Proteger su marca de los esquemas de phishing

También es importante saber que las CA comerciales a menudo ofrecen lo que llaman “Seguro de garantía” para sus certificados, lo cual implica la compensación al usuario final con hasta 2 millones en caso de que el titular del certificado cargue fraudulentamente en su tarjeta de crédito.

Esto es básicamente un reembolso y una prueba de que hacen su trabajo de validación de identidad correctamente. Muchas de las autoridades competentes afirman que nunca han tenido una reclamación de garantía de este tipo, lo que debería demostrar la seriedad con la que llevan a cabo la validación.

Certificados Wildcard SSL

Este tipo de certificado es el más costoso y además de todos los requisitos listados, involucra la identidad y la propiedad de todos los subdominios que se quieren asegurar con un certificado único. Este tipo de certificado lo utilizan las grandes empresas con uno o más subdominios involucrados en su operatividad para cubrir www, webmail y los subdominios orientados a diferentes idiomas como fr.domain.com, de.domain.com, etc.

Recomendación:

Si tienes una compañía internacional que se encuentra bajo un mayor escrutinio y tienes en cuenta las razones para comprar el certificado EV, ¡hazlo!, pero si es una PYME o estás dirigiendo una tienda en línea pequeña o mediana o un sitio web de productos SaaS, deberías estar en buenas manos con el certificado DV emitido por Let’s Encrypt.

¿Cómo funciona el protocolo HTTPS?

Simplificando la relación entre cliente y servidor podríamos decir que el HTTPS funciona de la siguiente forma:

1) El cliente intenta conectarse con el servidor.

2) El servidor le envía un certificado de seguridad al cliente.

3) El cliente reconoce que el certificado está firmado por una organización en la que confía y que esta asegura que el certificado pertenece al servidor con el que se quiere conectar.

4) Luego, el cliente genera una clave aleatoria, encriptada en el certificado público y la envía al servidor.

5) El servidor descifra esta clave y al hacerlo establece la comunicación segura entre el cliente y el servidor. Esta conexión seguirá siendo segura a futuro.

¿Cómo obtener e implementar el protocolo HTTPS?

Existe una variedad de servidores web y CMS en el mundo, cada uno de ellos configurado de una forma diferente, pero el concepto principal es básicamente el mismo para todos:

1) Se obtiene el certificado y los archivos claves, luego se colocan en una ruta con permisos restringidos en el servidor.

2) Se editan en el servidor principal las configuraciones vhost individuales para habilitar el SSL y especificar la ruta para el certificado y los archivos claves.

3) Se reinicia el software del servidor web para activar los cambios.

4) Se configura el CMS, si es necesario, para activar el esquema HTTPS. Se puede buscar y reemplazar todos los esquemas HTTP en las URL por HTTPS. Muchas veces es recomendable usar el plugin WP Migrate DB de WordPress para lograr el cambio exitosamente.

5) Se implementa la regla de redireccionamiento global 301 necesaria para que las páginas con HTTP vayan a la misma página de esquema de HTTPS, conservando su URL.

6) Se crea una nueva propiedad en Google Search Console para el sitio web con esquema HTTPS. Así mismo, se ajusta la configuración de Google Analytics para que contenga también la nueva URL del sitio web.

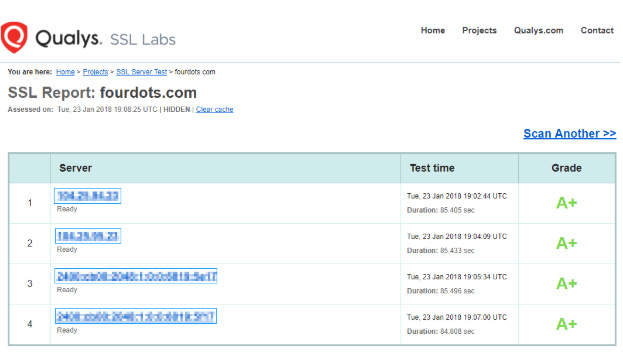

7) Se prueba la web usando una herramienta como Qualys SSL Labs.

8) Disfrutar los beneficios.

No hace falta decir que realices una copia de seguridad completa del sitio web antes de todo este procedimiento, por si acaso.

La configuración ideal y la prueba de configuración deberían ser algo así (cuando se hace clic en la IP del servidor, se revela más información sobre la conexión):

¿Cuáles son los beneficios de utilizar el protocolo HTTPS?

Esta es, probablemente, la razón por la que estás aquí. Si eres propietario de un negocio en línea, el uso del protocolo seguro (HTTPS) tiene múltiples beneficios en lugar del simple y antiguo HTTP:

1. Mejora la percepción de la marca

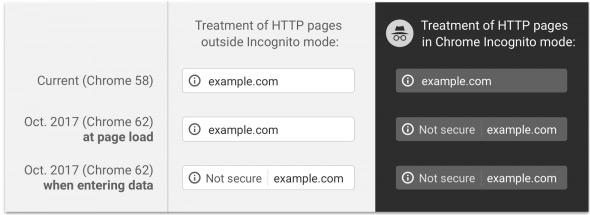

Recientemente, como parte de una iniciativa para hacer de la web un lugar más seguro, los navegadores web más populares como Google Chrome y Firefox comenzaron a marcar los sitios web sólo HTTP como inseguros si contenían alguna entrada de texto como formularios de acceso o campos de datos de tarjetas de crédito.

Desde octubre del año 2017, cuando visitas una página sólo HTTP, se muestra un icono en la barra de direcciones que debería llamar tu atención sobre el hecho de que algo no está bien con la página o sitio web. Después de empezar a introducir datos en cualquier campo de entrada para texto de la página, la barra de direcciones cambia y muestra la etiqueta “No seguro”, lo que debería impedirte continuar o al menos llamar tu atención sobre el hecho de que se está llevando a cabo una operación insegura.

En teoría esta advertencia funciona bien, pero pregúntale a alguien mayor, como a una tía, si entiende esta experiencia de usuario (UX) o si su deseo de comprar ese libro electrónico mágico de pérdida de peso es tan grande que no le importa ese pequeño fallo en la barra de direcciones. ¿Qué es lo peor que puede pasar, verdad?

Cuando se utiliza el protocolo HTTPS, hay una cierta dosis de credibilidad para los ojos de los visitantes, confían en que sabes lo que estás haciendo y que respetas su seguridad y privacidad. Dado que la confianza y la credibilidad son aspectos importantes de las compras en línea y, en general, de la percepción de una marca, evitar la etiqueta “No seguro” y, en su lugar, mostrar las letras verdes en la barra de direcciones del navegador puede hacer grandes cosas para tu tasa de conversión y las ventas.

Cuando se trata de la percepción real de los usuarios de HTTPS como un protocolo de seguridad, diferentes informes muestran que los usuarios de Internet generalmente no prestan suficiente atención a la seguridad en línea a pesar del hecho de que expresan su preocupación por este problema.

Sin embargo, cuando se trata de SSL o TLS, se podría suponer que un usuario medio no está familiarizado con la jerga técnica relacionada con el término, como se señala en un estudio realizado por investigadores de la Universidad de Carleton y del Consejo Nacional de Investigación de Canadá.

El estudio mostró que la gente hace poca diferencia en términos de toma de decisiones entre los sitios web que utilizan SSL y los que no lo hacen. Según ellos, esto es especialmente importante para el navegador Chrome, donde hay poco espacio disponible para mostrar señales de seguridad.

Por otro lado, cuando se coloca una insignia de confianza adecuada en cualquier lugar de un sitio web, los usuarios se sienten más seguros al utilizar su información personal en él. Algunos sitios web deciden colocar esta insignia en la sección de pie de página y especialmente en las páginas de los productos, donde los usuarios deben dejar sus datos y realizar una transacción. Además, se ha realizado un estudio por parte de ConversionXL Institute en el que se ha comprobado cuán confiables son realmente estas insignias y cuál es su eficacia.

Por lo tanto, a pesar de que el usuario medio de Internet hace poca diferencia entre los protocolos “http://” y “https://”, las empresas deberían considerar la posibilidad de utilizar estos últimos para evitar la pérdida de datos y ganar la confianza de los usuarios.

A medida que la gente va tomando conciencia de los problemas de seguridad y privacidad de los datos en línea, los sitios web de las empresas tienen que elevar los estándares para estos aspectos. Junto con un mejor posicionamiento en las búsquedas, la implementación de SSL ofrece múltiples beneficios y debería ser considerada por la mayoría de las compañías modernas.

2. Mejora el desempeño via HTTP/ 2

El protocolo HTTP es el núcleo de la web y es una forma de que los navegadores se comuniquen con los servidores y muestren las páginas web. Si viviste bajo la roca durante los últimos 2 años probablemente no has oído hablar del protocolo HTTP/2, que es una gran actualización del HTTP/1.1 existente en términos de características y rendimiento.

Algunos beneficios sobre HTTP/1.x:

- Compresión de datos de las cabeceras HTTP

- Servidor HTTP/2 Push

- Canalización de las solicitudes

- Arreglar el problema de bloqueo de la cabecera de línea en HTTP 1.x

- Multiplexación de múltiples solicitudes a través de una conexión única TCP

Todas estas características ayudan a hacer de HTTP/2 la mejor base para el futuro de la web al hacer que las solicitudes sean más pequeñas, se trabajen de forma paralela y priorizadas.

¿Qué tiene que ver HTTP/2 con HTTPS y la clasificación en Google?

Como sabrás, el rendimiento web y la experiencia del usuario (UX) son las principales prioridades de Google, por eso están dando un impulso a la clasificación de los sitios web que son rápidos al hacer de la velocidad una señal de clasificación.

La conexión entre HTTP/2 y HTTPS radica en el hecho de que HTTP/2 no se puede utilizar sin HTTPS (lo requiere explícitamente) y que al visitar el sitio web en el puerto 443 (puerto HTTPS predeterminado) se activa la conexión HTTP/2 cuando el servidor web está configurado para ello. Estos dos son una combinación hecha en el cielo para ti: estás consiguiendo un sitio web más seguro y más rápido, de manera que tus visitantes, así como Google, estarán encantados.

Para sacar el máximo provecho de HTTP/2 y HTTPS, se recomienda consultar el proyecto H5BP, que ofrece configuraciones que contienen las mejores prácticas de seguridad y rendimiento de la industria para softwares de servidores web populares, como Nginx, Apache, Lighttpd, IIS y Node.

En cuanto al viejo mito de que el protocolo HTTPS es mucho más lento que el HTTP simple, afortunadamente ya no es cierto, ya que hoy en día las empresas de hosting o alojamiento web con servidores previos al año 2009 están equipadas con un moderno conjunto de instrucciones de cifrado de la CPU (AES-NI) y chips de hardware dedicados que realizan esta tarea.

Además de esto, los modernos softwares de servidores web como Nginx son compatible con varias optimizaciones de encriptación, como el caché de sesión y el tiempo de espera de mantenimiento, que están acelerando estas operaciones costosas de encriptación de la conexión y hacen que la carga de la página HTTPS sea rápida: menos de un segundo, por lo que la afirmación de que HTTPS es lento ya no es válida.

3. Mejora la seguridad

Dado que el antiguo HTTP es un protocolo basado en texto, es fácil interceptar el tráfico y, literalmente, leer todo lo que se transmite a través de él. Mediante el uso de HTTPS, que es un protocolo binario, los atacantes potenciales sólo pueden ver los artefactos y no el contenido de la solicitud en sí, lo que significa que los datos transferidos están a salvo de miradas indiscretas, a menos que sean capaces de obtener la clave y descifrar el tráfico para espiar.

4. Mejora el posicionamiento en Google

La iniciativa de Google “HTTPS Everywhere” garantiza un ligero aumento en la posición de los sitios web que ofrecen HTTPS de forma predeterminada. Debes saber de antemano que esta iniciativa por sí sola no es significativa, pero a menudo lo intentan vender de esa manera.

Esta mejora en la clasificación es lo que Google llama una “señal ligera”, lo que significa que tendrás una ventaja muy pequeña sobre tus competidores que aún no utilizan HTTPS y que la implementación de HTTPS por sí sola no te llevará a la cima de los resultados de búsqueda, ya que hay señales mucho más importantes, como contenido de calidad y backlinks de autoridad.

Lo más importante que hay que entender sobre el valor del protocolo HTTPS para el posicionamiento en Google es que la combinación de la migración en sí con los beneficios mencionados anteriormente, que también garantizan la mejora de los rankings (velocidad del sitio web desde HTTP/2, especialmente en móviles, aumento de CTR por el uso del esquema HTTPS en la URL, sí, CTR es una señal de ranking) crea una fórmula que puede resultar en una mejora significativa de los rankings.

Esto es lo que se llama un enfoque holístico, una sinergia de componentes individuales que proporcionan más valor que cada componente individual por sí solo.

En la conferencia “HTTPS Everywhere” de Google, Ilya Grigorik y Pierre Far conversaron sobre la migración a HTTPS y abordaron algunos aspectos interesantes de todo el proceso, así como la eliminación de los mitos de hace una década (por favor, se debe hacer caso omiso de cualquier mención al protocolo SPDY, ya que fue desaprobado en el año 2016 a favor del HTTP/2).

Google tiene un artículo dedicado a la protección de los sitios web con el protocolo HTTPS en la sección de “Ayuda” en Google Search Console. El artículo ofrece algunas de las mejores prácticas y señala algunos problemas comunes en el proceso. Además, se encuentra un contenido de ayuda de Site Move que tiene una lista de preguntas frecuentes que cubre algunas cuestiones en relación con la migración de los sitios web a HTTPS y sus beneficios.

¿Cuáles son las desventajas de usar HTTPS?

Las desventajas no están relacionados con el protocolo en sí, sino con la complejidad de la implementación y los posibles resultados. Por ejemplo, el caso que se ve con más frecuencia es que los clientes implementan el protocolo HTTPS pero omiten por completo el resto de los procedimientos necesarios que deberían ayudar a Google a entender el cambio.

La implementación de HTTPS sin configurar con precisión las redirecciones 301 y el cambio de ruta de modo que sólo existan URL HTTPS puede conducir a una multitud de problemas, entre los cuales los más impactantes incluyen:

Contenido duplicado:

Aunque el impacto del contenido duplicado es muy exagerado en la comunidad SEO en un esfuerzo por vender servicios al cliente, hay algunos méritos en esta afirmación. Google afirma que la duplicación de contenido puede ser tanto maliciosa como no maliciosa, dependiendo del alcance y la intención de la duplicación.

En el contenido duplicado no malicioso se consideran:

Páginas regulares de los foros que tienen versiones reducidas de sí mismas destinadas a dispositivos móviles.

Las URL de páginas de productos de comercio electrónico con varios parámetros de clasificación o filtros.

Versiones de página sólo para impresión.

Para el contenido duplicado malicioso se consideran páginas deliberadamente duplicadas a través de diferentes dominios y subdominios en un esfuerzo por manipular las clasificaciones de los motores de búsqueda y obtener más tráfico. Esto resulta en una UX pobre ya que el usuario obtiene sustancialmente el mismo o similar contenido en las páginas de resultados de búsqueda y esto causa frustración.

Aunque Google afirma que hacen un buen trabajo identificando el contenido duplicado para que su visualización se reduzca al mínimo, el trabajo podría haberse hecho mejor.

Para todos los propietarios de sitios web que tengan indexadas páginas HTTP y HTTPS, no deben temer, no se penalizará por ello porque no existe una penalización por contenido duplicado en este caso, pero si desea proporcionar una mejor experiencia a sus visitantes potenciales, consolide las versiones de sitios HTTP y HTTPS realizando una redirección global 301 de modo que sólo aparezcan en los resultados de búsqueda las URL con el esquema deseado.

Como bono, el valor de los enlaces entrantes continuará vertiéndose en una sola página en lugar de ser distribuido a múltiples páginas. Algunos dirán que las redirecciones son malas porque el valor del enlace entrante se pierde durante la redirección. Este es un mito antiguo y Google confirmó que los redireccionamientos 301 están transfiriendo el 100% del valor al destino, así que no hay ningún problema con esto.

Contenido mezclado:

Este es un problema genuino. Muchos sitios web que migran olvidan alterar sus URL de recursos estáticos (archivos Javascript, hojas CSS, fuentes web, imágenes, etc.) para que todas las URL de http:// sean cambiadas al esquema de https:// Esto es un problema porque los mecanismos de seguridad del navegador web están diseñados para bloquear recursos con URL “inseguros” (http://) en páginas HTTPS.

Este comportamiento puede afectar la UX, ya que una página web puede no mostrarse como se pretende, puede carecer de funciones o ser completamente inutilizable.

El problema del contenido mixto es fácilmente identificable con un navegador web en una sola página, pero para encontrar este problema en todo el sitio, se requiere un software de rastreo como Screaming Frog.

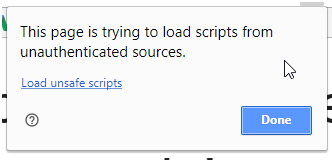

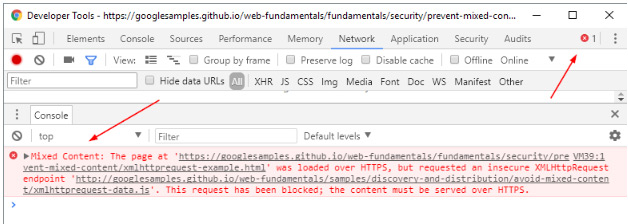

Para entender cómo es un problema de contenido mixto, considere esta captura de pantalla:

![]()

Observa el pequeño icono de escudo cruzado a la derecha. Cuando se hace clic en él se muestra este cuadro de diálogo:

Además, la lista detallada de todos los recursos bloqueados en la página se puede ver en la Consola Javascript de las Herramientas para Desarrolladores del navegador (pulsa F12):

Esto significa que la página web no se ha cargado completamente y que faltan algunos recursos. A menudo, se trata de una fuente web benigna o un archivo CSS que no afecta a la funcionalidad, pero puede ser un problema mucho más grave cuando, por ejemplo, su calendario de eventos para generar clientes potenciales, la página de destino que genera ingresos o la adición de un producto a las funciones del carrito no funcionan porque se bloquea la carga de un archivo Javascript crucial.

Es esencial que intentes detectar los problemas y, si es necesario, solucionarlos una vez realizada la migración.

Configuración avanzada y mecanismos de seguridad adicionales

Además de la implementación de SSL o TLS, hay varias cabeceras HTTP opcionales que se pueden añadir a la configuración del servidor web para hacer que las conexiones y la implementación de SSL o TLS sean aún más estrictas.

HSTS – HTTP Strict Transport Security

Esta cabecera indica a los navegadores que guarden el certificado en caché durante un período determinado y que se conecten exclusivamente a través de HTTPS en el futuro. Úsalo si, y sólo si, estás absolutamente seguro de que no vas a volver a cambiar a sólo HTTP; como se ha indicado, el navegador no podrá cargar la versión sólo HTTP del sitio web hasta que el valor de tiempo introducido en la configuración de la cabecera HTTP se agote (normalmente entre 6 y 12 meses).

Además del dominio base, esta cabecera también puede configurarse para cubrir subdominios. Ten en cuenta que esta configuración en particular puede no ser lo que deseas si estás utilizando subdominios sólo HTTP para cualquier propósito (área de preparación, análisis, correo web, etc.).

Igualmente, los dominios que utilizan HSTS se pueden enviar a la lista de precarga, que es un servicio para la inclusión de sitios web en la lista de sitios web de Google Chrome (y algunos otros navegadores importantes) con código duro de sólo HTTPS, a los que el navegador web ni siquiera intenta conectarse a través de HTTP simple.

HPKP – HTTP Public Key Pinning

Ten en cuenta que esta es la cabecera heredadq y que se menciona únicamente por el valor contextual del siguiente elemento en la lista. El soporte para HPKP fue desaprobado en Google Chrome en mayo del 2018 debido a problemas de usabilidad que hacen que este mecanismo de seguridad sea difícil de adoptar y utilizar por la mayoría.

Simplificado, se introdujo la cabecera HPKP para detectar cambios en la clave pública del certificado para un host o dominio específico. Esto puede suceder en caso de que la CA se vea comprometida (o engañada, ¿recuerdas la historia anterior de StartCom y WoSign?) para que el atacante pueda emitir u obtener certificados válidos para literalmente cualquier dominio.

Al añadir una cabecera HTTP que contenga uno o más valores SHA-256 (algoritmo de hash criptográfico) de claves públicas de certificados, un webmaster puede limitar el número de CA que pueden emitir certificados para su dominio.

Expect-CT – Certificate Transparency

Esta cabecera HTTP es introducida y recomendada por Google como un reemplazo más seguro para HPKP debido a la flexibilidad que ofrece a los webmasters para recuperarse de errores de configuración que pueden hacer que un sitio web sea inutilizable en ciertos casos. Además, se supone que esto solucionará algunos de los defectos estructurales del sistema de emisión de certificados SSL. Se puede encontrar más información sobre Expect-CT en el sitio web oficial del proyecto.

Este mecanismo permite monitorizar y auditar los certificados SSL casi en tiempo real y permite detectar certificados emitidos de forma errónea o maliciosa y las CA que se han convertido en fraudulentas.

La cabecera Expect-CT HTTP está pensada para ser utilizada en conjunto con servicios de monitoreo externos como ReportURI, donde se pueden reportar, observar y actuar en caso de violaciones a las políticas de seguridad.

OCSP Stapling – Certificate Status Request Extension

OCSP es una forma de que el cliente compruebe el estado de revocación del certificado. En caso de que el anfitrión de la web se vea comprometido, un atacante puede robar el certificado y hacerse pasar por el sitio web o empresa utilizando el mismo certificado en su propio sitio web con un nombre de dominio y una marca similares, por ejemplo, para engañar a los visitantes y que piensen que están tratando con una empresa legítima con la finalidad de infligir un daño financiero.

La empresa de hosting o alojamiento web puede reemplazar el certificado comprometido, pero esto no impedirá que un atacante se haga pasar por ti mientras el certificado tenga validez. Esta situación requiere la revocación del certificado, por lo que se introduce la comprobación de la revocación del certificado o OCSP.

La implementación del certificado OCSP es fácil y se reduce a añadir varias líneas al archivo de configuración principal del servidor web (Nginx, Apache).

De esta manera, uno de los gastos generales involucrados en el uso del protocolo SSL o TLS, la tarea de comprobación del estado de revocación, se delega al servidor web en lugar de al cliente. Esto mejora el rendimiento de la conexión, ya que el cliente no necesita comprobar la Lista de revocación de certificados (CRL) sobre la marcha.

CRL es una lista de certificados digitales revocados por una determinada CA y es un método obsoleto para realizar esta comprobación, ya que era responsable de añadir una sobrecarga de hasta 1 segundo (o incluso más, dependiendo de la situación) al establecimiento de la conexión, lo que obviamente afectaba al rendimiento percibido del sitio web ante los ojos de los visitantes.

OCSP se considera una gran mejora del rendimiento de la conexión SSL o TLS.

La encriptación o cifrado como futuro de la Web

Google con su iniciativa HTTPS Everywhere dijo alto y claro que el cifrado y el protocolo HTTPS son el futuro de la web, por lo que instruyeron a sus rastreadores para que buscaran páginas HTTPS por defecto. Esto significa que si tienes páginas HTTP y HTTPS pero no tienen la redirección 301, intentarán rastrear ambas y ofrecer la página HTTPS en los resultados de búsqueda bajo ciertas condiciones:

La página no contiene dependencias inseguras.

La página no está bloqueada para ser rastreada por robots.txt.

La página no redirecciona a los usuarios hacia o a través de una página HTTP insegura.

La página no tiene un enlace rel=»canónico» a la página HTTP.

La página no contiene una metaetiqueta de los robots noindex.

La página no tiene enlaces internos a páginas con URL HTTP.

Los mapas del sitio muestran la URL HTTPS o no muestran la versión HTTP de la URL.

El servidor tiene un certificado TLS válido.

Algunos podrían decir “Bueno, ¿por qué no dejar que Google gestione el rastreo, la indexación y la clasificación de las páginas que desean?”

Google automatiza un montón de cosas y este comportamiento a menudo conduce a resultados nada útiles como la reescritura automática de los títulos de las páginas y los fragmentos de meta descripción, que a menudo parecen confusos y opuestos a lo que el propietario del sitio web quiere, así que mejor hacer haz lo que puedas y deja que Google haga lo menos posible por su cuenta. Esto asegurará el mejor resultado para Google, los visitantes y, en última instancia, para ti como propietario de una empresa.

Interés público, protestas y comentarios

Ahora, para pasar a HTTPS, es posible que tengas que trabajar con un socio de confianza y, por lo general, pagar un poco más para obtener la seguridad necesaria. Para las empresas que son conscientes de la importancia de proteger los datos de los clientes, esto no debería ser un problema y es sólo un paso lógico en el proceso de mejora de la experiencia del usuario. Sin embargo, aunque la mayoría de las empresas no están dispuestas a comprometer la seguridad, la cuestión de los costos adicionales parece ser una preocupación justificada para algunas empresas pequeñas.

A los que han provocado este problema en Twitter, John Mueller (Webmaster Trends Analyst de Google) ha respondido con este comentario:

“Aunque quizás no sea el consejo más práctico para un propietario de una startup preocupado por los costos del cambio a HTTPS, tiene valor dar este paso.

Es decir, la seguridad se está convirtiendo en una preocupación cada vez mayor y todo el mundo, desde los usuarios finales hasta los propietarios de sitios web, necesitan trabajar en ello para crear una web más segura. Después de todo, la compensación de la seguridad puede resultar más costosa que la obtención de un certificado SSL si se produce una violación importante de datos.

Por lo tanto, el certificado SSL representa una estrategia de protección de datos a largo plazo y, como tal, debería ser un foco de atención para los webmasters en los próximos años.”

Mientras que el uso más amplio de HTTPS tiene algunos beneficios evidentes para el futuro de la web, muchos propietarios de sitios web ven la transición “impuesta” como una carga innecesaria y un costo adicional.

Es cierto que un gran número de sitios web no tienen páginas de pago ni ningún otro formulario para recoger datos, por lo que puede que no necesiten gastar más para proteger el tráfico web. Para ellos, obtener un certificado SSL es un costo adicional y potencialmente un obstáculo técnico.

En relación con esto, Luanna Spinetti recopiló algunos comentarios para descubrir si hay un valor considerable en pasar a HTTPS. Como era de esperar, las opiniones variaron, ya que la mayoría de los encuestados señalaron la necesidad general de mejorar la seguridad de la web, al tiempo que destacaron el hecho de que corresponde a los individuos determinar si este paso valdría la pena para su propio sitio web.

Lukasz Zelezny de zelezny.uk afirmò:

“¿Creo que HTTPS es necesario? En realidad, no, a menos que estés solicitando a los visitantes de tu sitio web información confidencial o aceptando pagos a través de tu página. Sin embargo, en el futuro podría significar la diferencia entre una página con el número 1 o el número 2 en la búsqueda: y justamente esto es lo que realmente lo hace necesario.”

Desde esta perspectiva, está claro que no todos los sitios web necesitan un certificado SSL en este momento. Sin embargo, esta es la dirección general en la que el mundo de SEO se mueve y es sin duda una cosa importante a considerar.

Esto se ilustra en el caso de The Washington Post, que tardó meses en redirigir todas sus páginas a sus versiones seguras. En una historia de la transición de diez meses a HTTPS, Will Van Vazer señaló todos los desafíos del proceso, enfatizando el hecho de que valió la pena después de todo.

Una publicación tan grande como The Washington Post, tiene una serie de desafíos que los sitios web pequeños no deben enfrentar. De hecho, como John Mueller señaló en relación con esta empresa, esto sólo significa que la transición a HTTPS no es solo un rumor, sino en realidad un paso importante para garantizar la credibilidad de un sitio web.

«Si un sitio grande tarda 10 meses en migrar a HTTPS, puedes asumir que no lo están haciendo sólo para seguir una moda. Mudarse a HTTPS es cada vez más fácil, especialmente para sitios pequeños, pero aún así, hay detalles para los que a veces hay que encontrar soluciones a lo largo del camino».

Reglamento General de Protección de Datos (RGPD)

El 16 de abril de 2014, el Parlamento de la Unión Europea introdujo una nueva legislación llamada Reglamento General de Protección de Datos (RGPD). Las noticias sobre esta legislación ocuparon los principales medios de comunicación y están haciendo que las empresas reconsideren sus enfoques y procedimientos de seguridad si no quieren enfrentarse a las fuertes multas (algunas miradas se dirigen específicamente a Equifax y a Tinder).

Esta ley servirá como una herramienta necesaria, que debe prevenir algunas de las violaciones de seguridad mencionadas en este artículo y familiarizar al público con ellas cuando ocurran, entre otras cosas. El objetivo de esta ley es responsabilizar a las empresas infractoras de una manera mucho más estricta que antes, ya que todas las empresas que almacenan y procesan datos privados de ciudadanos de la UE (casi todas ellas SaaS) están obligadas a contratar personal nuevo, ya sea mediante el empleo directo o la utilización de servicios de consultoría externa.

El RGPD debe actuar como una “persona encargada” de promover la seguridad de los datos y las mejores prácticas de privacidad en todas las empresas y de realizar auditorías de seguridad sobre los activos de las empresas, además de informar a las autoridades sobre los problemas cuando se produzcan.

La nueva legislación obligará a las empresas a prestar especial atención a la combinación de seguridad y privacidad como un problema importante en estos días, ya que el hecho de no revelar y clasificar las infracciones obligará a las empresas a pagar multas de hasta el 4% del volumen de negocios global anual o 20 millones de euros (lo que sea mayor).

Esta ley cubre perfectamente el tema discutido de SSL, TLS y HTTPS, ya que el hecho de no revelar una fuga de datos en sitios web y aplicaciones inseguras afecta a las empresas de la forma descrita, por lo que es probable que estas tengan que acelerar adicionalmente la adopción de protocolos seguros, para el beneficio final de cada usuario de Internet.

Conclusiones:

HTTPS es un gran método (y el único) para proteger el tráfico web y proporcionar a los visitantes la tan necesaria privacidad en estos días en los que los delitos cibernéticos como los datos de las tarjetas de crédito y el robo de identidad están en aumento. Sin embargo, es importante entender que su implementación tiene que cubrir más bases que la instalación de un certificado simple. Hay aspectos cruciales a considerar, que si no se controlan pueden afectar la experiencia del usuario, los ingresos, la imagen de marca y el negocio en su conjunto.

Aunque evidentemente se trata de una cuestión técnica, la configuración del certificado SSL en un sitio web no tiene por qué ser tan compleja o costosa. CloudFlare, por ejemplo, ha estado dando certificados gratuitos a sus consumidores desde finales del año 2014 con el objetivo de fomentar una mayor adopción de HTTPS. Por lo tanto, todos los propietarios de sitios web que piensan que la transición a HTTPS tiene sentido para su negocio pueden encontrar una forma fácil y asequible de probarlo.

Además del valor de SEO, también hay otras razones por las que se debe implementar el certificado SSL. Después de todo, obtener un certificado por razones de SEO no es lo que Google realmente trata de fomentar. Proporcionar una excelente experiencia de usuario debe ser la motivación principal para que los webmasters aseguren el tráfico de su sitio web.

La importancia de utilizar la encriptación de datos en la web parece haber empezado a aparecer en los titulares sólo después de que Google decidiera tratarlo como una señal de clasificación. Sin embargo, su papel en la mejora de la reputación de una empresa ha sido vital incluso antes de que se convirtiera en uno de los factores del posicionamiento en internet. Es decir, esta práctica de seguridad ofrece una mejor imagen empresarial o imagen para el sitio web, lo que ayuda a mantener una reputación en línea estable.

Finalmente, como usuario final de servicios web, tienes cierta responsabilidad. Si te preocupas por tu privacidad y seguridad y deseas ser proactivo en lugar de esperar a que una violación de seguridad te afecte de una manera terrible, controla tus datos privados y su aparición en la web mediante el uso de servicios como Have I Been Pwned. Al introducir tu dirección de correo electrónico puedes comprobar si los servicios que utilizas han sufrido una violación de la seguridad y si tus datos han sido robados y publicados. Si es así, cambia tus contraseñas, especialmente si eres de los que usan la misma contraseña para más de un servicio.

¿Ya migraste a HTTPS? Como webmaster o propietario de un negocio, ¿cuál crees que es el mayor reto en este proceso?

Traducido y adaptado de:

https://fourdots.com/blog/why-you-need-ssl-to-rank-better-in-2016-and-how-to-set-it-2169

ดูบาสสด

5 abril, 2024I truly appreciate your technique of writing a blog. I added it to my bookmark site list and will

ufabet911

7 abril, 2024There is definately a lot to find out about this subject. I like all the points you made

ufaland

8 abril, 2024I’m often to blogging and i really appreciate your content. The article has actually peaks my interest. I’m going to bookmark your web site and maintain checking for brand spanking new information.

UFABET

9 abril, 2024Great information shared.. really enjoyed reading this post thank you author for sharing this post .. appreciated

ufabet911 ทางเข้า

10 abril, 2024I appreciate you sharing this blog post. Thanks Again. Cool.

ufabet

18 abril, 2024This was beautiful Admin. Thank you for your reflections.

ufabet

22 abril, 2024This was beautiful Admin. Thank you for your reflections.

ufabet

23 abril, 2024I appreciate you sharing this blog post. Thanks Again. Cool.

ดูบอลสด

27 abril, 2024I like the efforts you have put in this, regards for all the great content.

ราคาวัววันนี้

29 abril, 2024very informative articles or reviews at this time.

ราคาวัวชน

29 abril, 2024This was beautiful Admin. Thank you for your reflections.

เช็ค ราคาวัว วันนี้66

29 abril, 2024This is really interesting, You’re a very skilled blogger. I’ve joined your feed and look forward to seeking more of your magnificent post. Also, I’ve shared your site in my social networks!

ดูบาสสด

29 abril, 2024I really like reading through a post that can make men and women think. Also, thank you for allowing me to comment!

แทงบอล

30 abril, 2024I like the efforts you have put in this, regards for all the great content.

เว็บบอล

30 abril, 2024Very well presented. Every quote was awesome and thanks for sharing the content. Keep sharing and keep motivating others.

เว็บบอลauto

30 abril, 2024You’re so awesome! I don’t believe I have read a single thing like that before. So great to find someone with some original thoughts on this topic. Really.. thank you for starting this up. This website is something that is needed on the internet, someone with a little originality!

แทงบอลออนไลน์ มือ ถือ

30 abril, 2024Very well presented. Every quote was awesome and thanks for sharing the content. Keep sharing and keep motivating others.

แทงบอล

30 abril, 2024For the reason that the admin of this site is working, no uncertainty very quickly it will be renowned, due to its quality contents.

เว็บแทงบอลสเต็ป

30 abril, 2024I am truly thankful to the owner of this web site who has shared this fantastic piece of writing at at this place.

แทงบอล ufa

30 abril, 2024Good post! We will be linking to this particularly great post on our site. Keep up the great writing

แทงบอล

1 mayo, 2024I’m often to blogging and i really appreciate your content. The article has actually peaks my interest. I’m going to bookmark your web site and maintain checking for brand spanking new information.

แทงบอล ufa

1 mayo, 2024Very well presented. Every quote was awesome and thanks for sharing the content. Keep sharing and keep motivating others.

เว็บพนันแทงบอล

1 mayo, 2024I like the efforts you have put in this, regards for all the great content.

เว็บแทงบอลสเต็ป

1 mayo, 2024Pretty! This has been a really wonderful post. Many thanks for providing these details.

แทงบอลชุด

1 mayo, 2024There is definately a lot to find out about this subject. I like all the points you made

1ufabet

1 mayo, 2024Great information shared.. really enjoyed reading this post thank you author for sharing this post .. appreciated

ufabomb

1 mayo, 2024Pretty! This has been a really wonderful post. Many thanks for providing these details.

ufanance

1 mayo, 2024This is really interesting, You’re a very skilled blogger. I’ve joined your feed and look forward to seeking more of your magnificent post. Also, I’ve shared your site in my social networks!

ufaland

1 mayo, 2024Very well presented. Every quote was awesome and thanks for sharing the content. Keep sharing and keep motivating others.

ufa191

1 mayo, 2024Great information shared.. really enjoyed reading this post thank you author for sharing this post .. appreciated

แทงบอล

1 mayo, 2024Pretty! This has been a really wonderful post. Many thanks for providing these details.

สล็อตออนไลน์

5 mayo, 2024There is definately a lot to find out about this subject. I like all the points you made

แทงบอล

5 mayo, 2024I’m often to blogging and i really appreciate your content. The article has actually peaks my interest. I’m going to bookmark your web site and maintain checking for brand spanking new information.

betflix

7 mayo, 2024very informative articles or reviews at this time.

betflik

7 mayo, 2024I appreciate you sharing this blog post. Thanks Again. Cool.

โปรแกรมวัวชนวันนี้

11 mayo, 2024Great information shared.. really enjoyed reading this post thank you author for sharing this post .. appreciated

betflixvip

11 mayo, 2024I very delighted to find this internet site on bing, just what I was searching for as well saved to fav

betflix168

11 mayo, 2024This was beautiful Admin. Thank you for your reflections.

ufabet911

12 mayo, 2024I am truly thankful to the owner of this web site who has shared this fantastic piece of writing at at this place.

ข่าวฟุตบอล

12 mayo, 2024very informative articles or reviews at this time.

Betflix Slot

12 mayo, 2024Very well presented. Every quote was awesome and thanks for sharing the content. Keep sharing and keep motivating others.

Betflix168

14 mayo, 2024This is really interesting, You’re a very skilled blogger. I’ve joined your feed and look forward to seeking more of your magnificent post. Also, I’ve shared your site in my social networks!

Betflix Slot

14 mayo, 2024I just like the helpful information you provide in your articles

BetflixVIP

14 mayo, 2024I do not even understand how I ended up here, but I assumed this publish used to be great

betflix

14 mayo, 2024This is really interesting, You’re a very skilled blogger. I’ve joined your feed and look forward to seeking more of your magnificent post. Also, I’ve shared your site in my social networks!

ทางเข้า ufabet มือถือ

15 mayo, 2024I just like the helpful information you provide in your articles

Betflix168

15 mayo, 2024I just like the helpful information you provide in your articles

Betflix Slot

15 mayo, 2024Nice post. I learn something totally new and challenging on websites

ufa222

15 mayo, 2024Nice post. I learn something totally new and challenging on websites

betflixvip

15 mayo, 2024I really like reading through a post that can make men and women think. Also, thank you for allowing me to comment!

betflix

15 mayo, 2024Pretty! This has been a really wonderful post. Many thanks for providing these details.

ufabet เว็บตรง

15 mayo, 2024I’m often to blogging and i really appreciate your content. The article has actually peaks my interest. I’m going to bookmark your web site and maintain checking for brand spanking new information.

ufa365

15 mayo, 2024This was beautiful Admin. Thank you for your reflections.

ufabet เข้าสู่ระบบ

15 mayo, 2024There is definately a lot to find out about this subject. I like all the points you made

ufabet ทางเข้า

15 mayo, 2024Nice post. I learn something totally new and challenging on websites

ufa88s

15 mayo, 2024There is definately a lot to find out about this subject. I like all the points you made

ufa345

15 mayo, 2024There is definately a lot to find out about this subject. I like all the points you made

betflix

16 mayo, 2024For the reason that the admin of this site is working, no uncertainty very quickly it will be renowned, due to its quality contents.

UFABET

16 mayo, 2024naturally like your web site however you need to take a look at the spelling on several of your posts. A number of them are rife with spelling problems and I find it very bothersome to tell the truth on the other hand I will surely come again again.

พนันออนไลน์

16 mayo, 2024very informative articles or reviews at this time.

ดูบอลสด

18 mayo, 2024For the reason that the admin of this site is working, no uncertainty very quickly it will be renowned, due to its quality contents.

ดูบาสสด

18 mayo, 2024I appreciate you sharing this blog post. Thanks Again. Cool.

สูตรบาคาร่า

18 mayo, 2024very informative articles or reviews at this time.

สูตรสล็อต

18 mayo, 2024There is definately a lot to find out about this subject. I like all the points you made

เว็บรวมสูตรฟรี

18 mayo, 2024This was beautiful Admin. Thank you for your reflections.

สูตรแทงบอล

18 mayo, 2024I just like the helpful information you provide in your articles

มวยวันนี้

18 mayo, 2024very informative articles or reviews at this time.

สูตรรูเล็ต

18 mayo, 2024Hi there to all, for the reason that I am genuinely keen of reading this website’s post to be updated on a regular basis. It carries pleasant stuff.

ยูฟ่าเบท

18 mayo, 2024You’re so awesome! I don’t believe I have read a single thing like that before. So great to find someone with some original thoughts on this topic. Really.. thank you for starting this up. This website is something that is needed on the internet, someone with a little originality!

สล็อต

18 mayo, 2024very informative articles or reviews at this time.

ดูไก่ชนสด

18 mayo, 2024very informative articles or reviews at this time.

ดูวัวชนสด

18 mayo, 2024I appreciate you sharing this blog post. Thanks Again. Cool.

1ufabet เข้าสู่ระบบ

18 mayo, 2024For the reason that the admin of this site is working, no uncertainty very quickly it will be renowned, due to its quality contents.

ufanance

18 mayo, 2024This was beautiful Admin. Thank you for your reflections.

ufabet911

22 mayo, 2024Hi there to all, for the reason that I am genuinely keen of reading this website’s post to be updated on a regular basis. It carries pleasant stuff.

ufaland

22 mayo, 2024Great information shared.. really enjoyed reading this post thank you author for sharing this post .. appreciated

เข้าสู่ระบบ UFAC4

22 mayo, 2024For the reason that the admin of this site is working, no uncertainty very quickly it will be renowned, due to its quality contents.

UFALAND เข้าสู่ระบบ

22 mayo, 2024Great information shared.. really enjoyed reading this post thank you author for sharing this post .. appreciated

เข้าสู่ระบบ ufa191

22 mayo, 2024I am truly thankful to the owner of this web site who has shared this fantastic piece of writing at at this place.

ufa191

22 mayo, 2024Hi there to all, for the reason that I am genuinely keen of reading this website’s post to be updated on a regular basis. It carries pleasant stuff.

ufa656

23 mayo, 2024You’re so awesome! I don’t believe I have read a single thing like that before. So great to find someone with some original thoughts on this topic. Really.. thank you for starting this up. This website is something that is needed on the internet, someone with a little originality!

แทงบอลออนไลน์

23 mayo, 2024I’m often to blogging and i really appreciate your content. The article has actually peaks my interest. I’m going to bookmark your web site and maintain checking for brand spanking new information.

ipro999

23 mayo, 2024I’m often to blogging and i really appreciate your content. The article has actually peaks my interest. I’m going to bookmark your web site and maintain checking for brand spanking new information.

ipro999 เข้าสู่ระบบ

23 mayo, 2024I like the efforts you have put in this, regards for all the great content.

แทงบอลสเต็ป

23 mayo, 2024For the reason that the admin of this site is working, no uncertainty very quickly it will be renowned, due to its quality contents.

สล็อตเว็บตรง

24 mayo, 2024I’m often to blogging and i really appreciate your content. The article has actually peaks my interest. I’m going to bookmark your web site and maintain checking for brand spanking new information.

วิธีแทงบอล

25 mayo, 2024Great information shared.. really enjoyed reading this post thank you author for sharing this post .. appreciated

ไอโปร999

25 mayo, 2024Nice post. I learn something totally new and challenging on websites

ipro999 ฝาก-ถอน

25 mayo, 2024I do not even understand how I ended up here, but I assumed this publish used to be great

แทงบอล10บาท

25 mayo, 2024For the reason that the admin of this site is working, no uncertainty very quickly it will be renowned, due to its quality contents.

บาคาร่า

26 mayo, 2024I just like the helpful information you provide in your articles

ข่าวกีฬา

26 mayo, 2024I really like reading through a post that can make men and women think. Also, thank you for allowing me to comment!

ufa656 ทางเข้า

26 mayo, 2024I just like the helpful information you provide in your articles

ufa656 login เข้าสู่ระบบ

26 mayo, 2024Pretty! This has been a really wonderful post. Many thanks for providing these details.

แทงบอลออนไลน์ UFABET

26 mayo, 2024I really like reading through a post that can make men and women think. Also, thank you for allowing me to comment!

แทงบอลสด

26 mayo, 2024I like the efforts you have put in this, regards for all the great content.

Mark Vargas

31 mayo, 2024I am truly thankful to the owner of this web site who has shared this fantastic piece of writing at at this place.

Kaiden Wolfe

31 mayo, 2024I very delighted to find this internet site on bing, just what I was searching for as well saved to fav

แทงบอลauto77

31 mayo, 2024Pretty! This has been a really wonderful post. Many thanks for providing these details.

ufac4 ทางเข้า

1 junio, 2024I just like the helpful information you provide in your articles

ufac4

1 junio, 2024I am truly thankful to the owner of this web site who has shared this fantastic piece of writing at at this place.

ufac4

1 junio, 2024I am truly thankful to the owner of this web site who has shared this fantastic piece of writing at at this place.

ufac4 เข้าสู่ระบบ

1 junio, 2024Great information shared.. really enjoyed reading this post thank you author for sharing this post .. appreciated

ทางเข้าufac4

1 junio, 2024I just like the helpful information you provide in your articles

หวย24

2 junio, 2024This was beautiful Admin. Thank you for your reflections.

เว็บพนันบอล

2 junio, 2024I appreciate you sharing this blog post. Thanks Again. Cool.

แท่งหวย24

9 junio, 2024This is my first time pay a quick visit at here and i am really happy to read everthing at one place

แทงหวย24

9 junio, 2024You’re so awesome! I don’t believe I have read a single thing like that before. So great to find someone with some original thoughts on this topic. Really.. thank you for starting this up. This website is something that is needed on the internet, someone with a little originality!

หวย24

9 junio, 2024Nice post. I learn something totally new and challenging on websites

แทงหวย24

10 junio, 2024There is definately a lot to find out about this subject. I like all the points you made

หวย

10 junio, 2024Hi there to all, for the reason that I am genuinely keen of reading this website’s post to be updated on a regular basis. It carries pleasant stuff.

แทงบอลยูโร

10 junio, 2024This was beautiful Admin. Thank you for your reflections.

หวยไทยรัฐ

10 junio, 2024naturally like your web site however you need to take a look at the spelling on several of your posts. A number of them are rife with spelling problems and I find it very bothersome to tell the truth on the other hand I will surely come again again.

ufac4

10 junio, 2024This is really interesting, You’re a very skilled blogger. I’ve joined your feed and look forward to seeking more of your magnificent post. Also, I’ve shared your site in my social networks!

เว็บหวย

11 junio, 2024I like the efforts you have put in this, regards for all the great content.

แทงหวย24

11 junio, 2024very informative articles or reviews at this time.

หวย

11 junio, 2024For the reason that the admin of this site is working, no uncertainty very quickly it will be renowned, due to its quality contents.

ตรวจหวย

11 junio, 2024very informative articles or reviews at this time.

ufac4

11 junio, 2024I very delighted to find this internet site on bing, just what I was searching for as well saved to fav

ufathai

11 junio, 2024This is my first time pay a quick visit at here and i am really happy to read everthing at one place

thai lottery

11 junio, 2024I really like reading through a post that can make men and women think. Also, thank you for allowing me to comment!

ล็อตโต้

12 junio, 2024This was beautiful Admin. Thank you for your reflections.

ufanance

12 junio, 2024Hi there to all, for the reason that I am genuinely keen of reading this website’s post to be updated on a regular basis. It carries pleasant stuff.

ufa

12 junio, 2024There is definately a lot to find out about this subject. I like all the points you made

ufac4

12 junio, 2024very informative articles or reviews at this time.

Lottery

15 junio, 2024There is definately a lot to find out about this subject. I like all the points you made

แท่งหวย24

15 junio, 2024You’re so awesome! I don’t believe I have read a single thing like that before. So great to find someone with some original thoughts on this topic. Really.. thank you for starting this up. This website is something that is needed on the internet, someone with a little originality!

lotto

15 junio, 2024naturally like your web site however you need to take a look at the spelling on several of your posts. A number of them are rife with spelling problems and I find it very bothersome to tell the truth on the other hand I will surely come again again.

หวยไทยรัฐ

15 junio, 2024Hi there to all, for the reason that I am genuinely keen of reading this website’s post to be updated on a regular basis. It carries pleasant stuff.

หวย24

15 junio, 2024I like the efforts you have put in this, regards for all the great content.

24หวย

15 junio, 2024I do not even understand how I ended up here, but I assumed this publish used to be great

ดูบาสสด

15 junio, 2024I am truly thankful to the owner of this web site who has shared this fantastic piece of writing at at this place.

ลิ้งดูบอล

15 junio, 2024I very delighted to find this internet site on bing, just what I was searching for as well saved to fav

วัวชนสด

15 junio, 2024For the reason that the admin of this site is working, no uncertainty very quickly it will be renowned, due to its quality contents.

แทงบอล

20 junio, 2024This is my first time pay a quick visit at here and i am really happy to read everthing at one place

ufabet

20 junio, 2024There is definately a lot to find out about this subject. I like all the points you made

เกี่ยวกับ ufabet

21 junio, 2024This was beautiful Admin. Thank you for your reflections.

ทางเข้าufabet

21 junio, 2024very informative articles or reviews at this time.

ฝากถอน UFABET

22 junio, 2024For the reason that the admin of this site is working, no uncertainty very quickly it will be renowned, due to its quality contents.

ufabet เว็บตรง

22 junio, 2024Hi there to all, for the reason that I am genuinely keen of reading this website’s post to be updated on a regular basis. It carries pleasant stuff.

วิธีแก้ปัญหา ufabet

23 junio, 2024For the reason that the admin of this site is working, no uncertainty very quickly it will be renowned, due to its quality contents.

ufabet911

23 junio, 2024Good post! We will be linking to this particularly great post on our site. Keep up the great writing

ufabet

23 junio, 2024I very delighted to find this internet site on bing, just what I was searching for as well saved to fav

UFA747

23 junio, 2024Good post! We will be linking to this particularly great post on our site. Keep up the great writing

Ufabet168

23 junio, 2024Nice post. I learn something totally new and challenging on websites

ufabet

24 junio, 2024There is definately a lot to find out about this subject. I like all the points you made

ufa

24 junio, 2024I do not even understand how I ended up here, but I assumed this publish used to be great

ยูฟ่าเบท

24 junio, 2024I just like the helpful information you provide in your articles

ufabet เว็บตรง

24 junio, 2024This is really interesting, You’re a very skilled blogger. I’ve joined your feed and look forward to seeking more of your magnificent post. Also, I’ve shared your site in my social networks!

ทางเข้า ufabet มือถือ

24 junio, 2024This is really interesting, You’re a very skilled blogger. I’ve joined your feed and look forward to seeking more of your magnificent post. Also, I’ve shared your site in my social networks!

UFA365

24 junio, 2024This was beautiful Admin. Thank you for your reflections.

UFA356

26 junio, 2024Very well presented. Every quote was awesome and thanks for sharing the content. Keep sharing and keep motivating others.

ufaland

26 junio, 2024Hi there to all, for the reason that I am genuinely keen of reading this website’s post to be updated on a regular basis. It carries pleasant stuff.

ufac4

26 junio, 2024This is my first time pay a quick visit at here and i am really happy to read everthing at one place

ทดลองเล่นบาคาร่า

28 junio, 2024Nice post. I learn something totally new and challenging on websites

บาคาร่า888

28 junio, 2024Very well presented. Every quote was awesome and thanks for sharing the content. Keep sharing and keep motivating others.

บาคาร่า99

28 junio, 2024Pretty! This has been a really wonderful post. Many thanks for providing these details.

บาคารา

28 junio, 2024I just like the helpful information you provide in your articles

บาคาร่า168

28 junio, 2024You’re so awesome! I don’t believe I have read a single thing like that before. So great to find someone with some original thoughts on this topic. Really.. thank you for starting this up. This website is something that is needed on the internet, someone with a little originality!

เว็บบาคาร่า

28 junio, 2024naturally like your web site however you need to take a look at the spelling on several of your posts. A number of them are rife with spelling problems and I find it very bothersome to tell the truth on the other hand I will surely come again again.

เว็บบาคาร่า168

28 junio, 2024I do not even understand how I ended up here, but I assumed this publish used to be great

คาสิโนออนไลน์เว็บตรง

28 junio, 2024Good post! We will be linking to this particularly great post on our site. Keep up the great writing

พนันออนไลน์

28 junio, 2024I’m often to blogging and i really appreciate your content. The article has actually peaks my interest. I’m going to bookmark your web site and maintain checking for brand spanking new information.

บาคาร่าเว็บตรง

28 junio, 2024Hi there to all, for the reason that I am genuinely keen of reading this website’s post to be updated on a regular basis. It carries pleasant stuff.

พนันออนไลน์

28 junio, 2024Good post! We will be linking to this particularly great post on our site. Keep up the great writing

baccarat

28 junio, 2024I very delighted to find this internet site on bing, just what I was searching for as well saved to fav

เว็บพนันออนไลน์เว็บตรง

28 junio, 2024This is really interesting, You’re a very skilled blogger. I’ve joined your feed and look forward to seeking more of your magnificent post. Also, I’ve shared your site in my social networks!

บาคาร่าคืนยอดเสีย

28 junio, 2024I’m often to blogging and i really appreciate your content. The article has actually peaks my interest. I’m going to bookmark your web site and maintain checking for brand spanking new information.

เว็บตรง allbacara

28 junio, 2024naturally like your web site however you need to take a look at the spelling on several of your posts. A number of them are rife with spelling problems and I find it very bothersome to tell the truth on the other hand I will surely come again again.

baccarat

28 junio, 2024There is definately a lot to find out about this subject. I like all the points you made

บาคาร่า168 all

28 junio, 2024This is my first time pay a quick visit at here and i am really happy to read everthing at one place

ทางเข้า เว็บ 98

28 junio, 2024I do not even understand how I ended up here, but I assumed this publish used to be great

บาคาร่า666

28 junio, 2024Nice post. I learn something totally new and challenging on websites

บาคาร่า1688

28 junio, 2024I’m often to blogging and i really appreciate your content. The article has actually peaks my interest. I’m going to bookmark your web site and maintain checking for brand spanking new information.

เว็บพนันออนไลน์ เว็บตรงไม่ผ่านเอเย่นต์